| ПРОТИВ КОРРУПЦИИ |

|

СВОБОДНЫЕ ЛЮДИ ВОРОНЕЖА

СВОБОДА ИЛИ СМЕРТЬ

| ПРОТИВ ДИКТАТУРЫ |

|

|

СВОБОДНЫЕ ЛЮДИ ВОРОНЕЖА

|

|

|

ГЛАВНАЯ

ПИСЬМА ПОЛИТЗАКЛЮЧЕНННЫХ

СУДЫ

АНАЛИТИКА

YOUTUBE

ТЕЛЕГРАМ

ВКОНТАКТЕ

FACEBOOK

ФОТО

ПРАВДА ПРО ПУТИНА

ЗАГНИВАЮЩИЙ ЗАПАД

КОНТАКТЫ

|

-- DVX -->

Руководство по информационной безопасности.

«Существенным условием возникновения тоталитарной модели

является современная технология. Эта черта тоталитаризма особенно заметно проявляется в области вооружений и массовой коммуникации, она тесно cопряжена также с осуществлением террора [государственного], требующего новейших средств наблюдения за людьми и их перемещениями», - Фридрих К., Збигнев Бжезинский «Тоталитарная диктатура и автократия, 1956г.

Человеческий вид Homo sapiens отделился от животных и получил взрывное развитие, когда наши биологические предки приобрели способность к символьной передаче информации. Существование человека разумного неразрывно связано с обменом информацией. После возникновения речи следующим ключевым шагов в развитии человечества стало изобретение письменности, затем изобретение печатного станка, а затем изобретение цифровых вычислительных машин и сети Интернет. Это показывает тесную связь между коммуникацией, мышлением и практикой. Таким образом, контроль тоталитарной системы над обменом информацией между людьми, это контроль над человеческим мышлением и практикой. Таким образом, тоталитарный контроль над информацией противен самой человеческой природе, это практика расчеловечевания. Тоталитарная цензура представляет собой тоталитарную практику, преобразующую мышление в тоталитарное. Характерной чертой тоталитарного сознания является интроекция в него идеи Бога-наблюдателя, символом всеосведомленности которого является Всевидящее Око. Самоцензура, интроекция Бога-наблюдателя в сознание это мощное средство контроля над человеческими массами. Представляется, что идея Бога в чистом виде, это идея беспомощности и подчинения (см. Traumatic entrapment, appeasement and complex post-traumatic stress disorder ), и его место в сознании могут занимать не только боги различных религий, но и спецслужбы государства, что и обуславливает их взаимную ожесточенную конкуренцию за умы населения. Вероятно, атеистическое общество не может существовать без тоталитарного контроля спецслужб c помощью технических средств. Вопрос о том, какая система обеспечивает больше индивидуальной свободы, выходит за рамки этого обсуждения. Но верующим людям следует почаще повторять - на Бога надейся, а сам не плошай, чтобы не перепутать их доброго Бога со спецслужбами, и не попасть в их лапы. Тоталитаризм через тоталитарную практику страха деформирует сознание, и интроецирует в сознание Бога-наблюдателя, который сопровождает человека уже всюду и выполняет надзор гораздо эффективнее, чем реальная слежка спецслужб. Только потому, что на сегодняшний момент наука и техника не достигли такого уровня развития, чтобы читать ваши мысли в голове, была необходима интроекция в сознание Бога-наблюдателя для контроля человеческих масс. Мысли в вашей голове скрыты от надзора, если конечно вы сами их не раскроете. Это краеугольный камень антитоталитаризма. Те, кто не ценят приватность и доказывают, что она не важна, не нужна, всячески стремятся пренебрегать средствами приватности, утверждают, что спецслужбы все равно все видят, те, кто произносят ключевую фразу «мне нечего скрывать», сами являются латентными или открытыми сторонниками тоталитаризма и врагами Свободы. Именно такие «нечего-скрыватели» во многом и виновны в небывалом ранее в истории тотальном наблюдении за людьми с помощью электронных средств в XXI веке, потому что это происходит с их молчаливого согласия и одобрения.

«В действиях сопротивления имеются важные аспекты, требующие секретности. Редактирование, печатание и распространение подпольных публикаций, использование нелегального радиовещания внутри страны и сбор разведданных об операциях диктатуры являются специальными действиями ограниченного масштаба, требующими высокой степени секретности.», - Джин Шарп, «От диктатуры к демократии», 1993г.

Сопротивление диктатуре имеет существенную силу только тогда, когда является организованным сопротивлением. В свою очередь, организованное сопротивление невозможно без средств конфиденциальной связи. Этой точки зрения придерживаются, не только злостные сторонники теорий заговора, но и такой борец с диктатурами, как Джин Шарп. Удивительно, но тривиальное требование конфиденциальности средств связи не очевидно для множества людей, борющихся с системой, видимо из-за тоталитарной деформации их сознания. Они продолжают либо открыто утверждать, что «им нечего скрывать», либо думают так подсознательно и стремятся быть раскрытыми, представляя опасность для окружающих, что демонстрирует их синдром жертвы. Но так ли добро Всевидящее око? Важно иметь ввиду, что в России наказание невиновных и безнаказанность виновных скорее правило, чем исключение. Неискушенный человек, вследствие уверенности, что он не нарушает закон и осознания себя невиновным, может решить пренебречь мерами безопасности. Это очень опасная ошибка. Попав под видеокамеры в неподходящем месте в неподходящее время, или имея контакт по незащищенному каналу с человеком, находящимся в разработке органов, или написав комментарий в интересном чате в неподходящее время, например перед крупными протестами, грозящими перерасти в массовые беспорядки, можно легко стать свидетелем по уголовному делу, и подвергнуться обыску, вербовке в стукачи, а возможно и пыткам с целью получения признательных показаний. Так ли добро Всевидящее око? Грамотный следователь, получив доступ к вашим телефонным звонками и переписке, прежде всего изучает обстоятельства вашей жизни (вообще следует насторожиться когда, кто-то внезапно начинает выяснять обстоятельства вашей жизни, например, спрашивать где или с кем вы живете, где и когда находитесь, когда кто-то подозрительный появляется на вашем пороге, чтобы удостовериться в адресе вашего нахождения). Затем, зная например, что у вас недавно была авария водоснабжения, он может прийти с обыском, представившись соседом, которого вы заливаете водой, и вы скорее всего откроете дверь. Или читая вашу переписку и зная, что вы цените свой автомобиль сообщить, что ваш автомобиль повредили, и вы скорее всего откроете дверь. Зная, что в вашем доме живут мигранты, просьба открыть дверь может быть озвучена под предлогом проверки на проживание мигрантов. Зная что вы не переносите табачный дым, вас могут поместить в пресс-камеру с курящим подсадным сокамерником, запугивающим вас многими годами тюрьмы. Можно смело утверждать, что ваша приватная информация о том, что именно для вас крайне неприятно, что именно для вас дорого, или кто именно для вас дорог, полученная из ваших прослушанных телефонных разговоров и переписки будет использована следователем, находящемся на службе у политического режима, для оказания на вас давления с целью получения необходимых ему признательных показаний, получения показаний на другого человека, возможно невиновного, с целью вашей вербовки в осведомители, или просто с целью, чтобы вы прекратили свою политическую деятельность. Если вы активный противник власти в России, то репрессии в отношении вас не будут иметь отношения к «порядочности», которые вы представляли, когда говорили, что «порядочным людям нечего скрывать». Вышеперечисленные примеры демонстрируют, что противники приватности, которые утверждают, что «им нечего скрывать», не обладая специальными знаниями в области психологии о механизмах психологической защиты против сильных стимуляций, которые заставляют человека действовать иррационально против собственных интересов, недооценивают насколько их приватные данные, полученные государством, могут быть использованы против их интересов совсем не в благих целях. Но человек с тоталитарным сознанием скорее всего попытается закрыть на это глаза, используя психологический защитный механизм диссоциации. В путинской России в рамках закона слишком многое уже нельзя произносить «в группе лиц». Следовательно, мы не можем себе позволить заткнуть себе рот. Отсюда следует требование защиты информации от контроля. Хорошей новостью для сторонников приватности является то, что в 1976 году американскими криптографами Уитфилдом Диффи и Мартином Хеллманом был изобретен алгоритм асимметричного шифрования (или, как его называют, криптосистема с открытым ключом), который позволяет осуществлять защищенную связь между отправителем и получателем, даже если канал связи полностью прослушивается. Плохой новостью является то, что корпорации, спецслужбы, а также производители программного обеспечения и цифрового оборудования вовсе не заинтересованы в вашей приватности, а заинтересованы в совсем противоположной задаче - сборе и анализе данных о вас для собственного коммерческого развития и для поддержания стабильности системы. Следующие цитаты представляет собой иллюстрацию того, что все Интернет корпорации сотрудничают с правительствами государств в вопросах слежки и цензуры. Цитата: «По словам Павла Дурова, за неделю, когда разработчики Telegram находились в США, агенты ФБР дважды пытались подкупить их чтобы создать «черный ход» в Telegram. Дуров посетовал, что создать по-настоящему независимое приложение с криптографией в США практически невозможно». Цитата: «Илон Маск заявил, что может сделать свой смартфон, если Google и Apple уберут Twitter из магазинов приложений iPhone и Android. Илон Маск заявил, что Apple пригрозила удалить Twitter из своего магазина приложений App Store» Цитата: «Еврокомиссия грозит заблокировать Twitter, если Илон Маск вернет доступ ранее забаненным пользователям, — Financial Times. Еще одно требование — отказ от "агрессивного" продвижения дезинформации и необходимости провести "масштабный независимый аудит" платформы к 2023 году. Несоблюдение этих требований в Брюсселе пообещали расценивать как нарушение законодательства Евросоюза в сфере цифровых услуг.» Российская оппозиция на сегодняшний момент не имеет средств конфиденциальной связи. Российская оппозиция в принципе не добьется какого-либо успеха, пока не получит средства конфиденциальной связи.

Множество российских оппозиционеров, теоретиков и активистов, неясно решили для себя, что могут заниматься борьбой с путинским государством групповыми обсуждениями, созданием ассоциаций, политической организацией, информированием и просвещением в мессенджере Telegram, потому что в Telegram якобы нет цензуры, и потому, что там они якобы свободны от воздействия тоталитарного воздействия, поверив еще, что Telegram якобы был создан именно для этого. Однако в Telegram, как мы рассмотрим ниже, создание свободных ассоциаций, политическая организация и просвещение в широком диапазоне идей просто невозможны, поскольку они происходят под присмотром «заботливого» Всевидящего Ока и приводят к репрессиям. Очевидно Telegram это только концептуальный пример мессенджера с неявным видом цензуры. На его месте мог быть другой мессенджер, но это ставит перед нами следующие фундаментальные вопросы: о какой свободе от российской тоталитарной практики идет речь, в частности о какой свободе от цензуры, о какой возможности общественного обсуждения, если за вполне определенные публичные высказывания в мессенджере вас могут посадить в тюрьму и это концептуальная задумка этого мессенджера? Разве это не другая разновидность цензуры со стороны российского государства? Можем ли мы хоть чего-то достичь, находясь под воздействием российской тоталитарной практики? Можем ли мы чего то достичь, не нарушая законы тоталитаризма? Разве не должны мы избавиться от надзора Всевидящего Ока? Ответы на эти вопросы демонстрируются реальностью: в России нет ни свободных политических дискуссий ни независимой организованной оппозиции. Наконец вполне реалистична возможность того, что спецслужбы других государств могут иметь собственное представление о предпочтительном ходе развития событий, отличное от ваших планов. Они могут использовать слежку за вами против вас, и могут сдать вас российским спецслужбам, исходя из своих собственных интересов. На сегодняшний момент существуют непопулярные но достаточно надежные средства конфиденциальной связи. Это Open Source Jabber мессенджеры со сквозным шифрованием (вышеупомянутое асимметричное шифрование непосредственно между отправителем и получателем), использующие сервера за пределами России, с использованием для подключения VPN и TOR. Важнейшей задачей является популяризация использования таких мессенджеров и приватности в целом. «Безопасный» мессенджер Telegram, который вас продал. Вероятно ни что не причиняет большего вреда российской оппозиции (после сотовых телефонов), чем так называемый «безопасный мессенджер» Telegram, количество уголовных дел по которому скоро превысит число уголовных дел по материалам из печально известной социальной сети Вконтакте, полностью прозрачной для российских силовиков. Цитата: «Выяснялось, что Telegram сотрудничает с властями Германии, хотя ранее заявлялось, что Telegram не передает государствам данные. Оказалось, что мессенджер Telegram в отдельных случаях передавал информацию о немецких пользователях Федеральному агентству по уголовным делам Германии, хотя утверждает, что не сотрудничает с правительствами. Министерство внутренних дел Германии в начале февраля 2022 провело прямые переговоры с Telegram для налаживания сотрудничества с немецкими правоохранителями и блокирования запретного контента. На встречах присутствовал основатель мессенджера Павел Дуров и еще три представителя компании. Дуров якобы заявил немецкой стороне, что считает рынок Германии важным и воспринимает требования немецких властей серьезно. Впоследствии Telegram и власти Германии создали прямой закрытый канал взаимодействия, через который мессенджер и предоставляет необходимые данные немецким правоохранителям, отмечает Spiegel.» Цитата: «В США рассекретили документ от ноября 2020 года о том, какой доступ к каким мессенджерам имеет ФБР. Telegram: содержания сообщений не предоставляет, информацию по решению суда не выдает. В документе есть ссылка на политику Telegram, что он может выдать IP-адрес и номер телефона по расследованиям подтвержденных случаев терроризма». Цитата: «Министерство связи Ирака заявило, что разблокирует приложение для обмена сообщениями Telegram, доступ к которому ранее ограничил Багдад, ссылаясь на проблемы безопасности и утечки данных официальных государственных учреждений и граждан. В заявлении министерства связи говорится, что решение о снятии запрета было принято после того, как компания, владеющая платформой, ответила на требования органов безопасности, которые призвали ее раскрыть субъектов, допустивших утечку данных граждан. Также в заявлении министерства говорится, что Telegram выразил полную готовность общаться с соответствующими органами власти» Цитата: «Мессенджер Telegram изменил свою политику конфиденциальности и согласился передавать данные о пользователях спецслужбам — при соблюдении некоторых условий. Как говорится на сайте мессенджера, Telegram может раскрыть IP-адрес и номер мобильного телефона пользователя, если компания получит судебное решение, которое подтвердит, что пользователь является подозреваемым в терроризме. В компании подчеркнули, что пока такой передачи данных не было ни разу. Также Telegram открыл специальный канал, в котором будет каждые полгода публиковать информацию о таком сотрудничестве со спецслужбами. Судебное решение из России? Вы серьезно? Конечно «такой передачи данных не было ни разу», потому что все подобные дела секретятся, но Telegram держит своих хомяков за идиотов. Здесь надо отметить, что российские силовики легко возбуждают уголовные дела о терроризме и особенно о т.н. «оправдании терроризма» против своих политических оппонентов, называя терроризмом даже те случаи, которые терроризмом не являются, пользуясь тем, что российское общество не обращает на это внимания, ввиду юридической безграмотности. Достаточно обратить внимание на то, как привязывает Telegram аккаунт пользователя к номеру телефона, на то, насколько его настройки по умолчанию противоречат принципам свободы и приватности, на то как он позволяет находить пользователя по номеру телефона. Все это говорит о том, что Павел Дуров просто обманул когда заявил, что разработчики Telegram ставят в приоритет безопасность пользователей. Потому, что Telegram ставит в приоритет наращивание числа пользователей Telegram, за счет использования адресной книги мобильного телефона, но ни как не безопасность. Заявление о безопасности Telegram очевидно было только PR акцией. Только в 2019, после того как протестующие в Гонконге были деанонимированны из-за использования Telegram и были репрессированы китайским государством, Павел Дуров был вынужден добавить опцию скрыть номер телефона. Дело в том, что любой, кому был известен ваш номер телефона, а политической полиции очевидно известны номера телефонов политических активистов, мог видеть, что аккаунт в Telegram принадлежит именно вам. Политическая полиция использовала программу, которая представляет собой виртуальный мобильный телефон, в адресную книгу которого внесены телефоны всех граждан страны. В результате Telegram сообщал этой программе, какому телефону телефона соответствовал интересующий их аккаунт, угрожающий стабильности системы. Более того, в такую программу могут быть внесены все телефонные номера страны, на которые еще не зарегистрированы аккаунты. И при регистрации нового аккаунта Telegram сообщает программе ID нового пользователя, привязанный к номеру телефона. Таким образом в Telegram впринципе невозможно скрыть номер телефона. Многие начинающие активисты не только регистрируют телеграм на российский номер телефона, но и не пользуются двухфакторной аутентификацией - дополнительным паролем при входе. В результате взлом их аккаунта по дубликату Sim карты становится для политической полиции банальной задачей. Если вы задумали ради своей безопасности сменить номер телефона, привязанный к аккаунту или никнейм в Telegram, то обратите внимание, что у каждого аккаунта в Telegram есть уникальный номер ID, привязанный к аккаунту раз и навсегда. Официальный клиент Telegram не отображает ID пользователей, хотя некоторые неофициальные клиенты, например Kotatogram, отображают ID каждого аккаунта рядом с остальными данным аккаунта. Отсюда следует вывод, что не имеет смысл ради анонимности использовать Telegram аккаунт, хоть однажды привязанный к номеру телефона, зарегистрированному на ваш паспорт. Регистрируйте Telegram аккаунт на «левый» телефонный номер с самого начала. Но вот только Telegram совсем не рад этому. В начале 2021 года Telegram технически заблокировал возможность регистрации новых аккаунтов с Desktop а разрешил только с мобильного телефона. В 2024 Telegram агрессивно блокирует аккаунты, зарегистрированные на «левые» Sim карты. Отметим, что привязка аккаунта мессенджера к номеру телефона это одно из законодательных требований к любому мессенджеру со стороны правительства России. Совпадение? Если вы все еще верите Telegram, вам обязательно следует ознакомиться с материалом И о главном молчит Telegram. О каких уязвимостях мессенджера стоит помнить российским пользователям Секретные чаты в Telegram, использующие сквозное шифрование, т.е. криптосистему с открытым ключом, существуют только в версии для мобильного телефона, а в Desktop версии их нет. Мобильный телефон сам по себе представляет идеальное устройство для слежки за вами, и им вообще лучше не пользоваться. Совпадение? Секретные чаты в Telegram, в отличии от многих других мессенджеров со сквозными шифрованием, возможны только между двумя пользователями. Групповые чаты, также как и обычная личная переписка, составляют несравненно большую часть объема информации в Telegram, чем «секретные чаты». При этом содержание обычных чатов хранится на серверах Telegram. Для передачи данных при этом используется транспортное шифрование, т.е. шифрование между пользователем и сервером Telegram. Серверная часть программного кода Telegram закрыта, и доподлинно не известно, что происходи с вашей перепиской на серверах Telegram, и кто к ней имеет доступ. Видится, что т.н. секретные чаты в Telegram это лишь маркетинговый ход, чтобы только заявить, что в Telegram они есть, что Telegram поддерживает сквозное шифрование, и следовательно он не хуже остальных мессенджеров. Перед глазами автора этого текста за несколько лет прошло множество уголовных дел об экстремизме, массовых беспорядках, и пр., основанных на материалах из Telegram. Люди читали материалы своего уголовного дела и обнаруживали, что как будто полицейский стоял у них за спиной, когда они переписывались в Telegram. В материалах другого уголовного дела короткая справка о том, что Telegram аккаунт принадлежит такому-то гражданину. Затем стали известны еще более интересные уголовные дела, которые начинались с полной расшифровки переписки в telegram со ссылкой на CORM и закон Яровой, что было очень похоже на ситуацию, описанную в материале Безопасник из Петербурга рассказал, как ФСБ расшифровывает переписку в Telegram и на то, что Дуров все-таки передал ключи шифрования ФСБ (см. Летом 2017 г. ФСБ потребовала от Telegram ключи для декодирования сообщений пользователей. Суд постановил закрыть доступ к мессенджеру, сейчас Telegram де-факто не заблокирован). Затем оказалось, что некоторых чиновников попросили перейти с WatsApp на Telegram. Блокировка бота «Умного Голосования», блокировка раз за разом telegram-каналов во время протестов, как последний раз в Башкирии, все это говорит о том, что надо страдать амнезией, чтобы доверять Telegram. Резюмируя: принимая во внимание вышеизложенное и репутацию Telegram, который презентовал себя как мессенджер, ставящий во главу угла безопасность пользователей, а затем достоверно обманувший пользователей, а также учитывая мнение пользователей Даркнета и специалистов в области информационной безопасности о Telegram, автор этого текста считает использование Telegram для конфиденциальной связи абсолютным безумием. Сотовые телефоны Те, кто подозревают, что Бил Гейтс планирует чипировать человечество, а также видевшие как в фильме «Матрица» из главного героя вытаскивают электронного жука для слежки, наверное ужаснутся, но человечество уже давно чипировано, причем добровольно. Каждый из вас добровольно носит с собой устройство, привязанное к паспорту и googe-аккаунту, которое в режиме online отслеживает ваше местоположение, записывает ваше местонахождение за годы, способно производить тайную аудио запись, непрерывно передает данные в сеть Интернет, хранит ваши фото, историю ваших поисковых запросов и вашу переписку в мессенджерах. Зачем? Потому что очень удобно. Как и пользоваться мессенджером Telegram. Отметим, что это устройство не так просто полностью обесточить, поскольку крышка отсека аккумулятора как правило крепится на нестандартные винты или приклеена.

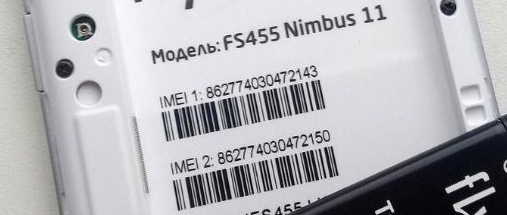

Цитата разработчика OpenSSL Хьюго Ландау: «Безопасных смартфонов не бывает. Вот простой факт, который удивительно часто упускается из виду. В современных смартфонах есть микросхема ЦП и микросхема основной полосы частот, которая управляет связью по радиосети (GSM/UMTS/LTE/и т.д.). Эта микросхема подключается к ЦП через DMA (прямой доступ к памяти). Таким образом, основная полоса частот имеет полный доступ к основной памяти и может произвольно скомпрометировать ее. Можно с уверенностью предположить, что эта основная полоса очень ненадежна. Это закрытый исходный код и, вероятно, он вообще не проверен. Насколько я понимаю, современная прошивка основной полосы частот возникла в результате усилий по разработке основной полосы частот GSM, начиная с 1990-х годов, когда важность безопасных методов разработки программного обеспечения не была очевидна. Другими словами, как я понимаю, и это подтверждается исследованиями, эта прошивка имеет тенденцию быть чрезвычайно небезопасной и, вероятно, имеет множество уязвимостей удаленного выполнения кода. Таким образом, ни один смартфон нельзя считать защищенным от злоумышленника, способного скомпрометировать радиоканал. Это включает любую организацию, способную развертывать устройства, подобные Stingray, или любую организацию, способную получить контроль над базовой станцией путем взлома, юридического или иного принуждения. На мой взгляд, было бы вопиющим безумием не предположить, что полдюжины или более национальных государств (или связанных с ними подрядчиков) имеют в запасе эксплойты для выполнения кода против популярных базовых полос. В этом случае поиск «безопасных» телефонов и «безопасных» приложений для связи выглядит довольно странным» Цитата: «Разработчики Replicant нашли и закрыли лазейку в Samsung Galaxy. Работая над Replicant - полностью бесплатной версией Android, мы обнаружили, что проприетарная программа, работающая на процессоре приложений и отвечающая за обработку протокола связи с модемом, на самом деле реализует бэкдор, который позволяет модему выполнять удаленные операции ввода-вывода файлов в файловой системе. Современные телефоны поставляются с двумя отдельными процессорами: один из них представляет собой процессор приложений общего назначения, на котором работает основная операционная система, например Андроид; другой, известный как модем, основная полоса частот или радио, отвечает за связь с сетью мобильного телефона. На этом процессоре всегда работает проприетарная операционная система, и известно, что в этих системах есть лазейки, которые позволяют удаленно преобразовать модем в удаленное шпионское устройство. Шпионаж может включать в себя активацию микрофона устройства, но он также может использовать точное местоположение устройства по GPS и доступ к камере, а также пользовательские данные, хранящиеся на телефоне. Модемы большую часть времени подключены к сети оператора, что делает бэкдоры почти всегда доступными. Насколько нам известно, в большинстве устройств модем может иметь полный контроль над процессором приложений и системой, но в этом нет ничего нового. Replicant не сотрудничает с бэкдорами, но если модем может взять под контроль главный процессор и переписать программное обеспечение в последнем, система с главным процессором, такая как Replicant, не сможет его остановить» Цитата: «В целом доступ к данным, утечка которых опасна (сведениям о местонахождении; информации, получаемой от камеры и микрофона; журналам SMS- сообщений и звонков), запрашивают 89% приложений в Android и 39% — в iOS» Отслеживание местонахождения мобильного телефона это рутинная процедура, используемая для задержания политических активистов перед митингами. Местоположение сотового телефона отслеживается с точностью до нескольких метров в городе, и вероятно до десятков метров в малонаселенной местности. Не берите с собой сотовые телефоны на важные мероприятия и переговоры. Отключайте его, а лучше не берите вовсе, если не хотите чтобы политическая полиция наблюдала ваше перемещение и круг вашего общения в режиме online. Никогда не сообщайте важную информацию через разговор по сотовому телефону и по SMS. Телефоны всех оппозиционеров и всех их контактов прослушиваются, как вероятно и всех россиян. Современные вычислительные мощности и объемы носителей информации без труда позволяют хранить и обрабатывать такие объемы информации, в том числе распознавать слова и реагировать на ключевые фразы. Каждый телефон имеет уникальный числовой код IMEI, который видит сотовый оператор, а значит и политическая полиция. Его вы можете найти в отсеке аккумулятора или в меню операционной системы в разделе информация о телефоне. Если в телефоне два отсека для SIM карты, то кодов IMEI у телефона тоже два. Отсюда следует вывод, что не имеет смысла вставлять «левую» SIM карту в телефон, в который раньше была вставлена SIM карта, зарегистрированная на ваш паспорт. IMEI не только однозначно идентифицирует ваш телефон среди остальных сотовых телефонов, но и сообщает марку вашего телефона. Это можно проверить на сайте www.imei.info Цитата из методички МВД РФ: «Информация о конкретной модели и марке телефона облегчит работу при проведении обысков и осмотров, а также позволит определить стоимость телефона. Чем дороже телефон, тем меньше вероятность того, что злоумышленник избавится от него».

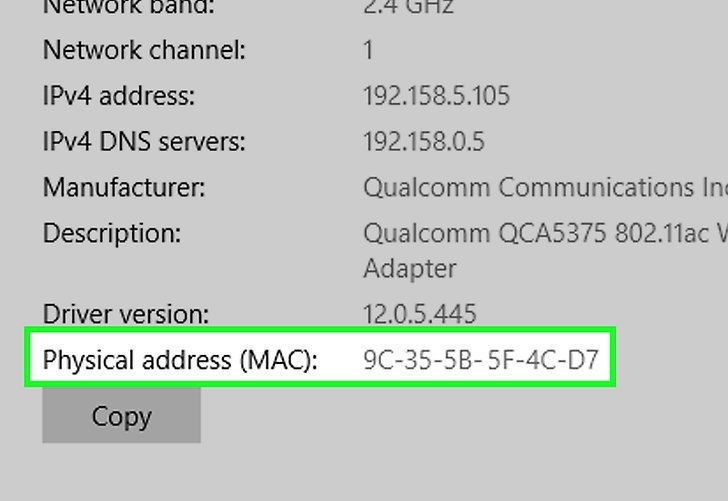

Мессенджер, настойчиво требующий при регистрации аккаунта номер телефона, является частью всевидящего ока. Никогда не используйте для конфиденциальной связи мессенджеры, зарегистрированные на номер телефона, оформленный на ваш паспорт. Цитата: «Сотни уйгуров в Китае были заключены в лагеря или колонии за прослушивание «незаконных лекций» или установку зашифрованных приложений. Других судят за неиспользование своих мобильных телефонов, обвиняя в попытках скрыться от властей» Вывод: лучше вообще не пользуйтесь сотовым телефоном. Для конфеденциальной связи используйте только Desktop компьютер. Сеть Интернет Сайты, мессенджеры, сервера и пр. в сети Интернет идентифицируют вас по IP адресу, а ваш Интернет-провайдер по MAC адресу вашей сетевой платы компьютера, телефона или роутера, подключенного к кабелю провайдера. В сети Интернет данные передаются пакетами, каждый из которых содержит всегда в незашифрованном виде IP адрес как получателя пакета информации, так и IP адрес отправителя. Кроме того, для преобразования символьных имен сайтов в IP адреса в интернете существуют службы доменных имен (DNS). Запросы к DNS серверу обычно передаются в незашифрованном виде. Следовательно, даже если содержимое пакета зашифровано, например по протоколу HTTPS, получатель пакета, а также все промежуточные узлы и ваш интернет провайдер видят кому и от кого он отправлен. Протоколированием посещенных вами сайтов среди прочего занимается система слежки СОРМ.

В настройках сетевого подключения операционной системы, а также в браузере адрес DNS сервера стоит изменить на, например, DNS сервера Cloudflare 1.1.1.1, это может предотвратить утечку DNS при включенном VPN. В браузерах, как правило, присутствует опция включить DNS over HTTPS (DoH). По умолчанию запросы и ответы DNS отправляются по сети в незашифрованном виде, что означает, что адреса всех сайтов, которые вы посещаете, отслеживаются вашим интернет-провайдером. Однако включение DoH не достаточно для защиты DNS запросов. На одном IP адресе может быть несколько сайтов. Для определения к какому именно сайту на IP адресе обращается браузер, протокол HTTPS отправляет при запросе имя сайта, и снова в незашифрованном виде. Ваш интернет провайдер и любые промежуточные звенья в сети снова могут видеть и протоколировать какие сайты вы посещаете. Чтобы обойти отслеживание DNS запросов используются технологии ESNI (Encrypted Server Name Indication ) и ECH (Encrypted Client Hello). Эти технологии могут поддерживаться, а могут не поддерживаться вашим браузером и как правило отключены по умолчанию. В настоящий момент браузер FireFox поддерживает ECH. Цитата: «С августа 2020 в Китае блокируется ESNI- и TLSv1.3-трафик. С октября 2020 и ранее в России провайдеры так же начали блокировку ESNI-трафика» Для работы ECH и ESNI необходимо, чтобы сайт, к которому обращался браузер поддерживал TLS v 1.3. Вы можете использовать программу для анализа сетевого трафика вашего компьютера, например WireShark, чтобы убедиться, что включение ECH и ESNI часто не дает результата, и адреса сайтов передаются в незашифрованном виде. Однако даже если зашифровать DNS запросы, IP адреса пакетов всегда остаются незашифрованными, следовательно ваш провайдер все равно видит, к каким IP адресам вы обращаетесь, т.е. с большой вероятностью все равно знает какие сайты вы просматриваете. Следовательно правильным решением будет отправлять и принимать ВЕСЬ трафик через туннель, например VPN и TOR. Разумеется VPN сервер должен быть не на территории России или дружественных ей режимов. Очевидно, что одного VPN сервера почти всегда не достаточно, поскольку провайдер видит, что вы обращаетесь к IP адресу VPN сервера, а сайт, который вы посещаете, также видит запрос от того же IP адреса. Следовательно, вам можно идентифицировать, если к сайту, как например в случае Вконтакте, имеют доступ политическая полиция. Следовательно необходима цепочка серверов, что и обеспечивает TOR. Очевидно, что нужно несколько уровней защиты, для того, чтобы отказ одного уровня защиты не привел к фатальным последствиям. Изучите самостоятельно, как работают SSL-сертификаты безопасности и криптосистема с открытым ключом. После этого вам станет ясно, что скачивать программное обеспечение вроде браузеров и мессенджеров следует только с официальных сайтов, иначе в них могут быть закладки с программным кодом злоумышленника. После скачивания программного обеспечения следует сверить хэш-сумму скаченного файла с хешем, опубликованным его создателями или сверить PGP подпись, чтобы убедиться, что файл не был изменен по пути к вам. Включите автоудаление cookie и данных из кэша при закрытии браузера. Отключите опцию WebRTC peer connection. Отключите опцию Send the referrer head. Включите в браузере опции HTTPS Everywhere. Установите и настройте Firewall. Чтобы все подряд приложения без спроса не лезли в сеть. Никогда не открывайте неясные ссылки, которые вам присылают. Важно понимать, что открытие такой ссылки в браузере это http запрос, в результате которого сторона на другом конце запроса узнает как минимум ваш IP адрес, а вероятно и ваш fingerprint - «отпечаток пальца», содержащий множество вполне идентифицирующей вас информации, включая подробную версию браузера и операционной системы, установленное программное обеспечение, используемые шрифты, разрешение экрана, аудио и видео оборудование и множество другой технической информации о вашем компьютере, которая может вас идентифицировать. Если ваш трафик не зашифрован, открытие такой ссылки полностью вас деанонимизирует на стороне провайдера, который видит DNS запрос по этой ссылке или обращение к IP адресу этой ссылки. Не следует просто так открывать сложные документы вроде pdf, docx и т. п., тем более исполняемые и не известные вам форматы, присланные вам или найденные в Интернете. Неизвестно, что внутри них. Открытие их может также привести к интернет запросу или исполнению вредоносного программного кода на вашем компьютере. Такие документы строго говоря следует открывать в «песочнице» - изолированной от Интернета и чистой, т. е. не содержащей никакой персональной информации, операционной системе. Цитата: «Злодей может скомпрометировать веб-приложения и поднять дорвеи, разместить там JS-код и составлять базу данных уникальных фингерпринтов. Например, он может выяснить, что пользователь с уникальным фингерпринтом c2c91d5b3c4fecd9109afe0e был замечен на сайтах sdfsdfsdfdrugs.onion (основная тематика — наркотики), gunsdfsdf.onion (основная тематика — оружие), linkedin.com/vasya и так далее. Результат: конкретная личность и ее психологический портрет.» Учитывая, что, во-первых, в обществе нет запроса против слежки за ним, и во-вторых учитывая, что браузеры могут сотрудничать со спецслужбами правительств, никто не может гарантировать, что в вашем браузере нет еще какой-то особенности, обнуляющей вашу безопасность, или что она не появится в следующем обновлении без вашего спроса, в виде какой-то новой опции, отключенной по умолчанию. Кроме того, слишком многие программы любят отправлять данные в обход proxy, поэтому правильнее использовать Whonix для полного заворачивания трафика в сеть TOR. При этом сама по себе сеть TOR может быть подвержена атакам и не может гарантировать безопасность («Методы деанонимизации пользователей Tor», Информационные технологии, Том 22, № 5, 2016), поэтому правильнее совмещать TOR с другими уровнями защиты, например с VPN. Вывод: используйте Whonix для конфеденциальной связи и несколько уровней защиты на случай отказа одного. Для каждой отдельной задачи создавайте новую чистую цифровую личность, в частности используйте отдельный браузер, компьютер или операционную систему. Если дело примет серьезный оборот, при надвигающейся опасности избавьтесь от устройства, с которого осуществляли связь. В противном случае оно будет важной частью в материалах вашего уголовного дела и его название не раз прозвучит на вашем суде. Метаданные

«Метаданные – это данные слежки. Собирать метаданные о людях означает следить за ними», - Брюс Шнайер, американский специалист по цифровой безопасности.

Cмартфоны, фотоаппараты и видеокамеры записывают в создаваемые ими фото и видео файлы так называемые Exif «метаданные», содержащие подробную информацию об устройстве, с которого осуществлялась съемка, в том числе марку устройства, время съемки, размер матрицы кам, а по возможности и местоположение, где производилась съемка. Тоже самое делают компьютерные программы: фото и видеоредакторы записывают в метаданные файла время создания, название программы-редактора, версию программы. Тоже самое делают и офисные пакеты программ, и многие другие программы, зачастую сохраняя в метаданных файла имя автора файла и название компьютера. Метаданные файлов позволяют вас идентифицировать. Например, Telegram оставляет без изменения Exif метаданные загружаемых видеофайлов, что как известно позволило по дате создания видеофайла раскрыть ряд провокаций со стороны властей искусственных образований ДНР и ЛНР на территории Украины перед началом вторжения России в Украину 24 февраля 2022. Цитата: «Видеообращения главы ДНР Дениса Пушилина и главы ЛНР Леонида Пасечника, в которых они говорят о необходимости эвакуировать население из-за угрозы со стороны Киева, были записаны 16 февраля - за два дня до их публикации. Об этом свидетельствуют метаданные роликов. При этом Пушилин в своей речи акцентировал на том, что он говорит ее «сегодня, 18 февраля». Также Пушилин заявил, что «к сожалению, ситуация в Донбассе идёт к войне». Также старой оказалась и запись перестрелки, которую ДНР преподнесла как атаку украинских ДРГ, намеревавшихся якобы взорвать емкости с хлором на территории очистных сооружений в районе Горловки. Проект Gulagu.net обратил внимание на то, что и в метаданных этого видео дата не соответствует заявленной: оно было снято 8 февраля, т.е. за 10 дней до официальной публикации. Отсюда следует вывод, что при передаче фото и видео файлов необходимо удалять их метаданные. Это можно сделать с помощью сайтов в сети Интернет, например https://www.adarsus.com/en/remove-metadata-online-document-image-video/. В Linux существует утилита mаt2 для удаления метаданных из файлов. Метаданные содержатся не только в файлах фото, видео и аудио, но и в других документах, например Microsoft Office, Adobe Acrobat. Всю персональную информацию из них необходимо удалить, а лучше не использовать такие файлы. Отметим, что некоторые программы не отображают все метаданные файла, что может создать иллюзию безопасности. Цитата: «как правило, фотоаппараты добавляют к файлу информацию, специфичную только для данной конкретной камеры. Правильно интерпретировать такую информацию могут только программы от изготовителя фотоаппарата.» Цитата: «С конца 70-х в штате Канзас орудовал жестокий убийца. Полицейские прозвали его BTK (bind, torture, kill – «связывать, пытать, убивать»). Жертвами маньяка становились одинокие женщины и семьи. Жажда славы подталкивала BTK отправлять сообщения в полицию, газеты, радиостанции. Убийца рассказывал о деталях своих жутких преступлений, прилагал доказательства-фотографии, писал безумные стихи. В 2005 году BTK подбросил коробку со своими сочинениями на автостоянку, и тут его машину зафиксировала дорожная камера. Увы, расстояние было слишком велико. Черный внедорожник Jeep Grand Cherokee – вот и все, что удалось установить следователям. Вскоре психопат сделал попытку перейти с бумажных сочинений в электронный формат. Он отправил в полицию дискету с файлом. Следователи принялись изучать диск с файлом. Помимо послания маньяка, они обнаружили удаленный файл Microsoft Word и восстановили его. Содержание файла ничего не дало. Но в метаданных документа была упомянута местная лютеранская церковь, а последняя редакция принадлежала некоему Деннису. Следователи быстро вышли на Денниса Рейдера, председателя церковного совета. Когда полиция подъехала к его дому, то увидела припаркованный черный Grand Cherokee. Анализ ДНК сделал возможным арест преступника. Сейчас Деннис Линн Рейдер, он же BTK, отбывает 10 пожизненных сроков в тюрьме строгого режима Эль Дорадо в Канзасе.» Более того, вас могут вычислить по дефектам матрицы вашей видеокамеры, например, если вы передадите фото или видео, демонстрирующие битые пикселы вашего телефона или видеокамеры. Вас также могут вычислить по особенностями используемого микрофона. Также для вашей идентификации могут быть использованы всегда присутствующие дефекты принтера, на котором вы печатаете документы или листовки. По этой причине принтеры тоже часто изымаются при обысках. Одной из разновидностей метаданных являются «Желтые точки» (Machine Identification Code) - незаметные точки печатаемые принтерами, для идентификации принтера. Цитата: «Это метки, ставящиеся многими цветными лазерными принтерами на каждую печатаемую страницу. Точки едва видны невооруженным глазом и содержат в себе информацию о серийном номере принтера, а также дате и времени печати. Они обычно наносятся краской жёлтого цвета, благодаря чему малозаметны на белой бумаге. Введение данной меры, согласно комментариям производителей, являлось частью сотрудничества с правительством и консорциумом банков, направленного на борьбу с фальшивомонетничеством. Эта отслеживаемость неизвестна многим пользователям. Использование технологии «жёлтых точек» помогло быстро выявить источник утечки засекреченных данных АНБ в 2017 году, которым оказалась сотрудница подрядной организации Риалити Виннер, пересылавшая новостному сайту The Intercept печатные копии секретных материалов, что привело к ее аресту и осуждению»

Уничтожение информации Уничтожение информации это концептуальный момент, поскольку без уничтожения информации невозможна защита информации. Как может навредить то, что не существует? Удаление информации с носителей информации представляет собой не такую простую задачу, как думают обыватели. И конечно же, создатели компьютерных программ обычно совершенно не заботятся об этом. Выполнение команд операционной системы delete или shift delete (удаление минуя корзину), совершенно не удаляет данные физически. Данные остаются в секторах HDD (накопителя на жестких магнитных дисках) пока не будут перезаписаны другой информацией. Такие данные легко восстанавливаются любой программой для восстановления удаленных файлов. Для физического удаления файлов c HDD для системы Windows существует утилита sdelete (от слов secure delete), которая перезаписывает сектора, занимаемые файлом или весь свободной объем HDD случайными числами или нулями, на что уходит не мало времени. Команда для безопасного удаления файла: «sdelete.exe "E:/путь/имя файла"». Команда для очистки всего оставшегося свободного места на диске нулями: «sdelete.exe -z E:», где «E:» - буква диска. Удалить содержимое директории: «sdelete "E:/Папка" -s -r». По тому же принципу работают утилиты для секъюрного удаления файлов с HHD в Linux. При этом sdelete не удаляет с диска имена файлов и имена файлов могут быть восстановлены. Из-за сложных алгоритмов выравнивания износа, оптимизации быстродействия и коррекции ошибок у SSD дисков, строго говоря, с твердотельного носителя, в том числе с flash карт, невозможно ни надежно удалить файлы, ни надежно их восстановить. После удаления файла операционная система обычно отправляет команду TRIM накопителю SSD (как и HDD с черепичной записью), и с этого момента контроллер накопителя возвращает нули при обращении к ячейкам накопителя, которые занимал соответствующий удаленный файл. Однако данные остаются в ячейках памяти SSD диска непредсказуемое время и могут быть извлечены специалистами, минуя контроллер SSD диска. Поэтому правильным решением будет сразу шифровать твердотельный накопитель программами для шифрования вроде VeraCrypt. А надежным способом уничтожения информации на SSD дисках, SD картах и flash накопителях будет физическое уничтожение самих носителей информации. Еще одно затруднение при удалении данных с жесткого диска, в том числе с HDD, могут вызвать bad сектора, которые помечаются контроллером жесткого диска как поврежденные, но при этом могут содержать на себе конфиденциальную информацию. Неплохим решением для временного хранения файлов является использования RAM диска, т.е. эмуляция диска в оперативной памяти. После выключения питания информация в RAM диске бесследно уничтожается. Стоить отметить, что комманды delete или shift delete также физически не удаляют информацию на работающем RAM диске. Она может быть восстановлена программами для восстановления удаленных файлов, поэтому следует использовать sdelete, если есть вероятность попадания работающего RAM диска в руки злоумышленника. Одно из первых, что сделает специалист, получив после обыска ваш компьютер, это анализ файлов подкачки и гибернации, в которые записывается содержимое оперативной памяти возможно со всеми ключами шифрования, паролями и остальными вашими ценными данными. Файлы подкачки и гибернации представляют значительную опасность для вашей приватности и их следует отключить, позаботившись при этом о достаточном количестве оперативной памяти. Альтернативное решение это полнодисковое шифрование диска, на котором расположен файл подкачки и гибернации. Компьютерные программы: браузеры, мессенджеры, графические\фото\видео редакторы, пакеты офисных программ и другие, пишут множество ваших приватных данных на жесткий диск. Cookie, история посещения страниц, логи, кэши, история переписки, временные файлы, эскизы изображений, все самое неожиданное, что вы и не могли предположить. Более того, вы даже не подозреваете об этих временных файлах, поскольку они автоматически создаются и удаляются, но при этом физически остаются на диске вместе с вашей приватной информацией. Поэтому при использования sdelete на HDD следует зачищать все оставшееся свободное пространство на диске. Это еще раз показывает, что производители программ совсем не заинтересованы в вашей приватности. И все эти данные могут стать материалами в вашем уголовном деле. Из вышесказанного следует вывод, что весь системный и другие диски стоит полностью зашифровать, не надеясь что вы сможете удалить все необходимые файлы. Наиболее концептуальным уничтожением информации является уничтожение переписки. Периодически трите переписку. Никто в современном мире не давал вам право писать, то что вы пишите. Мемуары вы напишите потом. Шифрование носителей информации Шифрование информации не заменяет ее удаление, а дополняет уничтожение. Шифрование отличается от удаления тем, что доступ может быть получен пытками или психологическим воздействием, поэтому шифровать надо то, что нельзя удалить. Весь системный диск стоит полностью зашифровать. Это надежнее, чем заниматься поиском и удалением незашифрованных данных на диске. Используйте Open Source программы для шифрования, как например Vera Crypt. Не используйте закрытое программное обеспечение, поскольку вероятность наличия «черного хода» в закрытом программном обеспечении велика. Цель корпораций - делать деньги, а не раскачивать стабильность. Никогда не оставляйте открытыми криптоконтейнеры, оставляя компьютер без присмотра, уходя например в магазин, или спать. Никто не знает, что произойдет в этом время. Не проникнет ли кто-то в помещение, не придет ли группа захвата, чтобы произвести ваше задержание. Пока компьютер включен конфиденциальные данные находятся в оперативной памяти (RAM). В том числе в оперативной памяти находится ключи шифрования. Существуют простые технологии для извлечения данных из оперативной памяти работающего компьютера, в том числе используя DMA (прямой доступ к памяти) некоторых устройств компьютера, вроде шины PCI и Thunderbolt, или быстрое принудительное выключение компьютера и загрузку программы злоумышленника, которая извлечет данные из RAM, поскольку данные в RAM сохраняются несколько секунд при исчезновении питания. Наконец возможно физическое извлечение предварительно охлажденных до низких температур модулей RAM из компьютера и последующее их чтение. Отсюда следует, что правильным решением будет полностью выключать компьютер, когда вы оставляете его без физического контроля. Правовой основой для права не сообщать пароли и не разблокировать устройства, является 51 статья Конституции РФ (аналог пятой поправки к Конституции США) - «Никто не обязан свидетельствовать против себя самого, своего супруга и близких родственников». По этой, как и по многим другим причинам, предпочтительно использовать пароли вместо биометрических данных, поскольку ваш палец могут насильно приложить к сканеру отпечатка пальца или сфотографировать ваше лицо для разблокировки устройства. Биометрические данные также можно подделать и их, в отличие от пароля, трудно поменять. Под пытками 100% людей меняют свои взгляды на жизнь, поэтому лучшим вариантом при обыске является физическое уничтожения носителей информации. Чтобы обеспечить необходимое для этого время укрепите помещение, где находится компьютерная техника. Широко известен случай, когда штурм полицией хорошо укрепленного расчетно-кассового центра теневых банкиров, занял четыре часа. За это время его охраной в соответствии с инструкцией были уничтожены находящиеся внутри документация и техника. Распространенным мастерством спецслужб является задержание их оппонента за работающим расшифрованным компьютером в общественном месте или при проникновении в помещение. Не попадайте в такую ситуацию. Уделите особое внимание запоминанию своих паролей. Опасность шифрования данных, с которой вы столкнетесь, состоит в том, что множество ценной информации было потеряно, просто потому, что ее владелец забыл пароль шифрования. Физический доступ к компьютеру. При шифровании носителей информации есть принципиальный момент. Важно понимать, что шифрование системного диска может вас спасти, только в случае, когда ваш зашифрованный компьютер попадает в руки злоумышленника впервые. Ни одна программа для шифрования (ознакомьтесь с инструкцией VeraCrypt) не гарантирует защиты информации в случае физического доступа злоумышленника к компьютеру, прежде чем вы им воспользуетесь. Нетрудно понять, что запуск любого зашифрованного компьютера начинается с исполнения незашифрованного компьютерного кода, например загрузчика Vera Crypt или ядра Linux, которые запрашивают пароль и расшифровывают остальную информацию на жестком диске. Получив однажды физический доступ к зашифрованному компьютеру, злоумышленник может модифицировать этот первичный незашифрованный програмный код загрузчика, вставив внутрь свой код, который отправляет по сети или записывает введенный вами пароль для расшифровки диска, который вы вводите при включении компьютера. Похитив таким образом введенный вами пароль, злоумышленник затем может расшифровать ваш диск, возможно заранее скопированный посекторально при первом физическом доступе к компьютеру. Получив физический доступ к компьютеру, злоумышленник может установить программный или аппаратный Keylogger или Screen Grabber, который будет записывать или отправлять по сети все набранное на клавиатуре или отображаемое на экране, т.е. похитит и пароли и конфиденциальную переписку. Тот, кто знает как легко написать приложение, делающее снимки всего экрана, и какой малый размер занимают эти изображения, сжатые в jpg, никогда больше не будет относиться к этому несерьезно. Чтобы предотвратить опасность физического доступа к вашему компьютеру, целесообразно, во-первых, не привлекать внимания к своей персоне. И установить нестандартную сигнализацию в помещении, где хранится компьютер. Компьютерные вирусы Keylogger или Screen Grabber может быть установлен на ваш компьютер не только при физическом доступе к компьютеру, но и при удаленном проникновении в вашу систему. Компьютер это только автомат для выполнения программного кода, который компьютер выполняет непрерывно и с огромной скоростью. Все, что выполняется на вашем компьютере, может быть использовано против вас. Знаете, ли что выполняется на вашем компьютере? Похищение ваших конфиденциальных данных может произойти при выполнении любого зловредного программного кода на вашем компьютере. Этот код может содержаться как в исполняемых файлах, в скриптах, в html страницах, библиотеках, драйверах, обновлениях и пр., так и внутри многих документов, поддерживающих скрипты, способные среди прочего делать запросы в сеть, например pdf. Поэтому не открывайте сомнительные файлы и ссылки присланные вам даже знакомыми людьми, а особенно - незнакомыми. В случае необходимости, открывать такие файлы и ссылки следует в «песочнице» - отдельной чистой операционной системе, не содержащей персональных данных, лучше отключенной от сети Интернет. Не запускайте неосмотрительно на компьютере исполняемые файлы. Устанавливайте программное обеспечение только из источников, заслуживающих доверия. Проверяйте хеш-суммы и PGP подпись скаченных исполняемых файлов, чтобы убедиться, что файл не был изменен при движении по маршруту в сети к вам. Стоит включить в операционной системе технологию DEP (Data Execution Prevention) для всех программ. Для операционных систем, в том числе Linux, имеются средства для обнаружения атак и проверки целостности компонентов операционной системы. Строго говоря, для конфиденциального общения и работы с конфиденциальной информацией стоит использовать отдельный компьютер или отдельную операционную систему, которые вы не используете в повседневной работе, на которых установлен и запущен минимум программ. Камеры видеонаблюдения

«Мир на самом деле лучше, чем представлял Оруэлл, но в нем также гораздо больше слежки», - Илон Маск.

Видеонаблюдение в современном городе носит почти тотальных характер. Без общественного запроса на приватность этот вид слежки будет только усиливаться. Используя множество видеокамер наблюдения прослеживают маршрут конкретного человека, обычно вручную. Используя компьютерное зрение - автоматическое машинное распознавание лиц, слежка за людьми стремится стать тотальной. Видеозаписи с камер наблюдения хранятся обычно от 3 дней до месяца. Обычно 3-7 дней для уличных камер, и около 30 дней вблизи важных объектов. Наиболее важной для распознавания лица, является область глаз и бровей. Также важны форма рта и носа. Помимо темных очков против распознавания полезны кепка и капюшон, поскольку могут скрыть ваше лицо при видеосъемке со множества ракурсов. При отслеживании человека «вручную» конечно же имеют значение и одежда и силуэт и походка. Держитесь от видеокамер наблюдения подальше. Цитата: «Наиболее агрессивно технологии распознавания лиц внедряются в Китае. К 2019 г. в этой стране системы распознавания лиц были установлены в самых разных местах: на улицах городов, в магазинах, отелях, кафе и ресторанах, образовательных учреждениях, детских садах, зоопарках, транспорте, на банкоматах и даже в туалетах и на дверных замках. В марте 2020 г. сообщалось о планах властей КНР сформировать национальную систему, которая позволит идентифицировать человека за несколько секунд, получая данные с 626 млн камер. В декабре 2019 г. в Китае вступил в силу закон об обязательном распознавании лиц покупателей SIM-карт.» Цитата: «Британский журналист протестировал систему видеонаблюдения в Китае, попросив добавить себя в список разыскиваемых лиц. После этого он попытался скрыться в Гуйяне, население которого превышает 4 млн человек, но уже через 7 минут был задержан полицейскими.» Во всех штабах и помещениях политических, религиозных и других общественных организаций, а также неформальных политически активных групп в России спецслужбы, как правило, устанавливает видео и аудио наблюдение. Современные видеокамеры могут иметь объектив размером менее 1 мм, и их тяжело заметить. Видео и аудио наблюдение могут устанавливать в жилых помещениях. В помещении целесообразно установить сигнализацию, фиксирующую проникновение. Это особенно важно для предотвращения физического доступа к вашему компьютеру. Аудио прослушку осуществить еще легче, чем видеонаблюдение. Например аудиосигнал можно снимать лазером со стекла окна с большого расстояния или вмонтировав микрофон в стену. Никогда не обсуждайте важные вещи в таких помещениях. Специальные направленные микрофоны фиксируют речь на открытом пространстве на расстояниях до 30-100 метров. Эпилог Абсолютной информационной безопасности, как известно, не существует, но она возрастает пропорционально принятым вами мерам и строгости их соблюдения. Информационная безопасность во многом похожа на соревнование брони и снаряда в военном деле. Эта область постоянно развивается. Информационная безопасность является чрезвычайно обширной областью. Мы не могли не рассмотреть ее, но рассмотрели лишь неопределенный минимум. Информационная безопасность в достаточном объеме вряд ли может быть изучена за короткий промежуток времени. Обширность и сложность этой области часто привод к иллюзии, что компьютерная безопасность в принципе не возможна. Вам следует заняться самообучением и совершенствованием в этой важной для антитоталитарной практики области. Хорошим решением будет изучение документации Whonix и VeraCrypt. |